Security-Assessments in Zuge der Errichtung und des Betriebs von industriellen Steuerungssystemen

Industrielle Steuerungssysteme (engl. Industrial Control Systems) sind heute unverzichtbar für den reibungslosen Betrieb vieler Unternehmen und Branchen.

Doch auch diese sind in einer zunehmend digitalisierten und vernetzten Welt anfällig für Cyber-Angriffe. Die Folgen von Angriffen reichen dabei je nach Ausmaß von finanziellen Einbußen, bis hin zu schwerwiegenden Personen- oder Umweltschäden.

Es ist daher essenziell sowohl bei der Errichtung neuer, als auch im Betrieb bestehender Anlagen stets ein Auge auf die Cyber-Security des Systems zu haben. TÜV TRUST IT bietet Betreibern von industriellen Steuerungssystemen hierfür folgende Dienstleitungen:

Security HAZOP / SWIFT

HAZOP = Hazard and Operability Study // SWIFT = Structured What-If Checklist Technique

Das Verfahren orientiert sich an den internationalen Standards IEC 61882, IEC 62443-3-2 und IEC 62443-3-3 und dient der Verbesserung des Sicherheitsniveaus eines geplanten oder bestehenden Systems. Durchgeführt wird die Security HAZOP / SWIFT in Form eines interaktiven Workshops. Teilnehmer sind typischerweise die jeweiligen Projekt-Teams seitens Betreiber und Errichter. Die Dauer des Workshops variiert je nach Umfang und Komplexität

Security FAT & Security SAT

Factory Acceptance Tests (FAT) und Site Acceptance Tests (SAT)

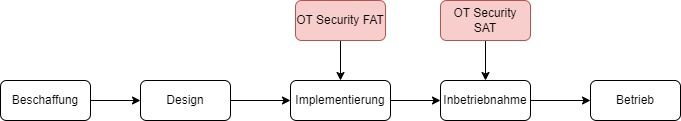

In einer zunehmend vernetzten Welt sind OT-Systeme unverzichtbar für den reibungslosen Betrieb vieler Branchen. Doch auch diese sind anfällig für Cyberangriffe. Die Folgen von Angriffen auf OT-Systeme reichen von finanziellen Einbußen bis hin zu schwerwiegenden Personen- oder Umweltschäden. Typischerweise werden im Zuge der Errichtung neuer Anlagen sogenannte Factory Acceptance Tests (FAT) und Site Acceptance Tests (SAT) durchgeführt. Hier knüpft unser OT-Security FAT bzw. OT-Security SAT an, um auch Sicherheitsanforderungen zu prüfen, bevor das System in Betrieb geht.

Ein OT-Security FAT wird am Ende der Implementierungsphase vor Ort beim Errichter durchgeführt. Überprüft werden dabei jegliche zuvor für das System festgelegte Sicherheitsanforderungen. Diese können beispielweise aus der Ausschreibung, einer in der Design-Phase durchgeführten Sicherheitsanalyse, Standards (IEC 62443-3-3) oder Gesetzen (NIS/NIS2) stammen. Ein OT-Security SAT wird im Zuge der Inbetriebnahme beim Betreiber durchgeführt. Dabei werden alle Anforderungen nochmals überprüft, um sicherzustellen, dass diese erfüllt sind.

Abbildung 1: Typischer Ablauf von der Beschaffung eines OT-Systems bis hin zu dessen Betrieb

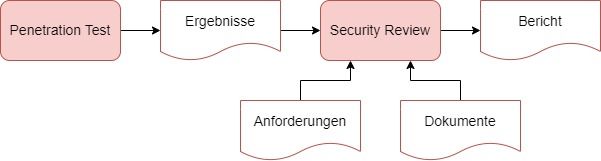

Unser OT-Security FAT bzw. OT-Security SAT gliedert sich in zwei Schritte. Zunächst wird ein Penetrationstest durchgeführt. Anschließend werden die festgelegten Sicherheitsanforderungen anhand von vorgelegten Dokumenten, Einsichtnahme in Systeme (bspw. Firewall-Ruleset) und Penetrationstest-Ergebnissen gemeinsam mit den Projekt-Teams seitens Betreiber und Errichter überprüft. Der Workshop-Charakter dieses Security-Reviews gewährleistet, dass alle Parteien über den Status-Quo des Projekts sowie notwendige Maßnahmen Bescheid wissen.

Abbildung 2: Ablauf eines OT-Security FAT bzw. OT-Security SAT

Warum ist das wichtig?

- Identifizierung von Schwachstellen: Durch die Durchführung von OT-Security FATs bzw. OT-Security SATs können potenzielle Sicherheitslücken in Ihrer neu errichteten Anlage identifiziert werden, bevor diese in Betrieb genommen werden.

- Gewährleistung der Betriebssicherheit: OT-Systeme sind entscheidend für den sicheren und zuverlässigen Betrieb von Industrieanlagen. OT-Security FATs bzw. OT-Security SATs stellen sicher, dass Systeme gemäß den Sicherheitsanforderungen spezifiziert, implementiert und konfiguriert sind.

- Einhaltung von Vorschriften und Standards: Die Überprüfungen helfen Ihnen dabei, sicherzustellen, dass Ihre OT-Systeme den branchenspezifischen Vorschriften und Standards entsprechen, was entscheidend für die Compliance und die Vermeidung von Strafen ist.

Unsere Leistungen

- Initialer Abstimmungstermin

- Schwachstellenscans

- Netzwerksegmentierungstests

- Konfigurationsüberprüfungen

- Review von Dokumenten

- Abgleich mit festgelegten Sicherheitsanforderungen

- Security Review Workshop

- Berichterstellung

Penetrationstest

Penetrationstests können ab Beginn der Implementierung eines Systems jederzeit durchgeführt werden. Für Tests an sich in Betrieb befindlichen Anlagen wird bestenfalls ein Wartungsfenster abgewartet. Die Ergebnisse dienen der Behebung von identifizierten Schwachstellen und somit der Verbesserung des Sicherheitsniveaus.

Abbildung 1: Projekt-Lebenszyklus mit anwendbaren Security-Assessments

Gerne erstellen wir für die o.a. Security-Assessments ein Paket für Sie, dass Ihre individuellen Anforderungen berücksichtigt.